L’auteur de cet article analyse la spécificité russe en matière d’utilisation du cyberespace. Cette analyse distingue le cyber-espionnage, pratique répandue au sein des Etats, des campagnes de désinformation et des cyber-attaques impactant le monde physique. Les deux derniers modes d’actions s’avèrent pour l’auteur la signature d’une singularité de comportement russe dans le cyberespace. Cette singularité plus agressive de la Russie, parfois difficile à lui attribuer avec certitude, engendre une inquiétante montée en puissance sur la scène cyber.

Les opinions exprimées dans cet article n’engagent pas le CSFRS.

Les références originales de ce texte sont : Nicu Popescu, « Péchés et tempêtes cyber de la Russie », ECFR, 10 octobre 2018.

Ce texte, ainsi que d’autres publications peuvent être visionnés sur le site de l’ECFR :

Le cyber-espionnage est une pratique habituelle pour la plupart des gouvernements des grandes puissances. Alors pourquoi cette tempête d’indignation grandissante dirigée contre les activités cyber de la Russie ?

Le ministre des Affaires étrangères britannique Jeremy Hunt et le Centre national de cyber-sécurité ont récemment accusé la Russie d’avoir perpétré des cyber-attaques « irréfléchies et indiscriminées ». Début octobre encore, les autorités néerlandaises ont annoncé qu’elles avaient interpellé et expulsé (en avril dernier) quatre hackers russes porteurs de passeports diplomatiques qui essayaient d’espionner l’Organisation pour l’interdiction des armes chimiques (OIAC). Le Centre d’analyse, de prévision et de stratégie (CAPS) du ministère français de l’Europe et des Affaires étrangères, et le think tank officiel du ministère français de la Défense ont publié un rapport majeur courant septembre sur les campagnes cyber et de désinformation de la Russie en France. Aux Etats-Unis, l’enquête officiel sur les opérations cyber de la Russie destinées à influer sur l’élection présidentielle de 2016 se poursuit, et a donné lieu récemment à une troisième vague de mises en examen visant des cyber-agents russes.

La cyber-Russie est-elle vraiment à part ?

Pendant que les voix du chœur accusant la Russie de péchés cyber résonnent, les murmures sceptiques qui jettent le doute sur cette vague d’indignation sont moins bruyants, mais pas moins répandus. Est-ce que la Russie est vraiment à part ? Est-ce que les Chinois, les Américains ou les Français ne sont pas impliqués dans des activités similaires ? Pourquoi l’indignation provoquée par les cyber-activités chinoises est-elle moindre que pour la Russie ? Et d’abord, comment peut-on être si certain de la responsabilité de la Russie ?

Pour comprendre si les activités cyber de la Russie sont différentes de celles de la Chine ou des Etats-Unis, et dans quelle mesure, il faut commencer par distinguer entre trois phénomènes liés, mais distincts : le cyber-espionnage ; les campagnes de (dés)information qui s’appuient sur ce cyber-espionnage ; et les cyber-attaques qui ont des conséquences dans le monde réel (dans le monde physique).

Cyber-espionnage

Que la Russie soit très active en matière de cyber-espionnage devrait être une source de préoccupation, mais assurément pas d’indignation. Les gouvernements américain, chinois, français, britannique, iranien ou nord-coréen figurent parmi les cyber-espions les plus actifs au monde. Quant au cyber-espionnage russe, ce n’est pas un phénomène récent. Le premier exemple connu de cyber-espionnage connu engagé par Moscou contre le camp occidental remonte à 1986, quand quelques hackers ouest-allemands – payés en liquide et en cocaïne – ont pénétré plusieurs centaines d’ordinateurs militaires américains à la recherche de documents sur l’Initiative de défense stratégique du président américain de l’époque, Ronald Reagan, aussi connue comme la « Guerre des Etoiles ». L’administrateur de systèmes de l’université de Berkeley qui découvrit les attaques, Cliff Stoll, écrivit un livre à ce sujet et fut auditionné par le Congrès américain en 1989.

Pour autant, le comportement russe dans le cyberespace diffère de celui des autres puissances cyber à deux titres. Le premier a trait à la façon dont la Russie a recelé les produits de son cyber-espionnage dans ses campagnes de (dés)information. Sur ce point, le contraste avec la Chine est particulièrement frappant. Il est assez probable que la Chine ait un accès encore meilleur à des informations sensibles en matière politique, sécuritaire, technique ou économique dans le monde entier, et qu’elle la transmet à ses entreprises et industriels, ou à ses militaires. Mais la Chine procède de façon discrète, plutôt sous les écrans radar, et a largement conservé ces informations pour elle-même.

Campagnes de (dés)information

La Russie a choisi une approche différente de celle suivie par la Chine. Evidemment, elle aussi acquiert des masses significatives d’information, mais en outre, elle les a diffusées publiquement à grande échelle dans autant de tentatives pour influencer la vie politique américaine ou européenne selon des méthodes et une ampleur sans pareil avec les pratiques de la Chine et de la Corée du Nord. Déverser ces fuites juste avant les élections américaines ou françaises, recourir à des trolls et des bots pour répandre la nouvelle de ces fuites, et faire la publicité de ces « cyber-découvertes » dans ses médias comme RT ou Sputnik placent la Russie à part des autres puissances cyber. Le sujet ici n’est pas juste les attaques cyber en elles-mêmes, mais bien le fait que ces attaques alimentent un cycle intégré d’activités conçues pour déséquilibrer la politique intérieure des pays de l’OTAN. Ni la Chine, ni les Etats-Unis, ni disons la France n’ont pratiqué une guerre informationnelle cyber à échelle massive.

Conséquences dans le monde réel

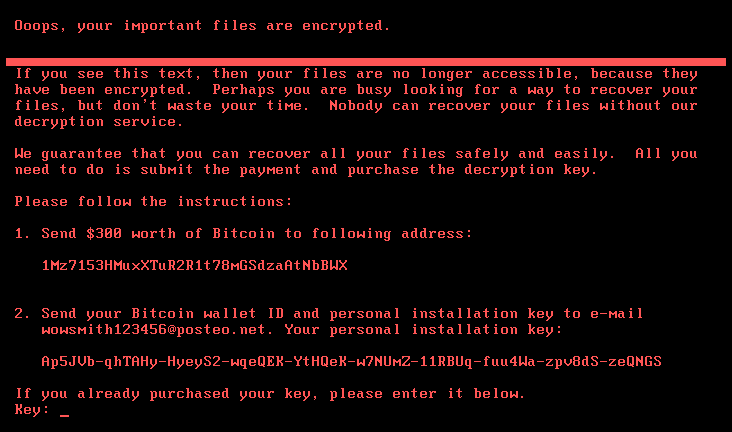

L’autre aspect qui distingue la Russie est l’effet de ses cyber-attaques dans le monde physique. Ses attaques contre l’Estonie en 2007, la Géorgie pendant la guerre de 2008, et l’Ukraine ces dernières années ont ciblé – à grande échelle et de façon largement indiscriminée – des infrastructures critiques : institutions étatiques, banques, centrales électriques. NotPetya, la cyber-attaque à avoir fait le plus de dégâts au monde, a été très probablement développé en Russie pour attaquer les infrastructures ukrainiennes, mais a touché des banques, des compagnies de transport maritime et des usines cosmétiques non seulement en Ukraine, mais dans le monde entier.

La Russie n’est pas seule à avoir créé des outils cyber qui ont des effets dans le monde réel. Mais aucun autre acteur cyber n’a utilisé ses outils de façon aussi indiscriminée et destructrice que la Russie. Un des virus avec des effets physiques les plus connus, Stuxnet – très probablement développé par les services de renseignement américains et israéliens – a été créé de façon étroite et spécifiquement pour cibler les centrifugeuses nucléaires iraniennes, et non des banques iraniennes de façon aléatoires ou des centrales électriques légitimes. La différence entre des virus prévus à des fins spécifiques et des attaques par déni de service massives et indiscriminées ou le ciblage d’infrastructures civiles critiques est du même ordre que celle entre des armes intelligentes utilisées en nombre limité contre des bâtiments précis, et des milliers de bombes sans système de guidage larguées sur des villes entières.

Comment sait-on que c’est la Russie ?

Dissimuler des traces, mener des opérations en se faisant passer pour un tiers, pouvoir nier sa responsabilité de façon plausible : tout ceci est plus facile sur internet que sur un véritable champ de bataille. Les attributions erronées sont possibles, et cela est déjà arrivé. Il est par conséquent possible que toutes les activités cyber malignes attribuées à la Russie n’aient pas été des initiatives des autorités russes en tant que telles. Mais même en admettant que l’Etat russe n’est pas responsable de tout ce dont il est accusé, il y a pour autant de nombreuses preuves, directes ou circonstancielles, qui désignent la Russie.

Outre la large gamme de techniques qui permettent d’attribuer des attaques cyber, il y a bien sûr les accusations américaines détaillées contre des personnels du renseignement russe, et des opérateurs supposés indépendant qui donnent des noms, des actions et des lieux spécifiques d’agents cyber russes. Il y a des photos d’agents cyber posant devant la Maison blanche avec des pancartes « Joyeux anniversaire » pour leurs commandants à Moscou. Et puis il y a le cas des agences de sécurité néerlandaises qui ont attrapé en flagrant délit des agents du renseignement militaire russe en train de pirater l’OIAC: ils avaient garé leur voiture à proximité du bâtiment et installé des antennes conçues pour pénétrer le réseau wifi et interception les connexions depuis ce bâtiment. Il semble que le renseignement néerlandais soit aussi parvenu à hacker le réseau informatique et le réseau fermé de caméras vidéo de l’unité de hacking du renseignement militaire russe, plus connue sous les noms de Cozy Bear ou APT 29, ce qui lui a permis de constater en direct plusieurs attaques cyber russes contre des intérêts américains.

Même les dénégations russes tiennent quasiment de l’admission de ces pratiques. Le président russe Vladimir Poutine est connu pour avoir admis que les hackers « patriotiques » de Russie pourraient cibler des campagnes électorales à l’étranger. Quelques semaines seulement après que les Etats-Unis aient formellement accusé la Russie pour ses ingérences cyber lors de son élection présidentielle, le renseignement russe a arrêté le chef et l’adjoint d’une unité du FSB chargée des affaires cyber en les accusant d’être des espions de la CIA. Accidentel ou pas, le moment de ces arrestations a surtout confirmé que des agents cyber haut placés en Russie ont en effet transmis des informations aux services américains.

Qu’en conclure ? Assurément, la Russie est une menace cyber. A long terme, il est possible qu’elle ne soit pas nécessairement plus dangereuse que d’autres puissances cyber hostiles telles que la Chine, mais à court terme, elle a adopté une stratégie plus agressive et plus visible que d’autres puissances. Ce faisant, la Russie incite les Etats-Unis et les principaux acteurs européens dans le domaine cyber à redoubler d’efforts et à évoluer d’un espionnage cyber discret vers des comportements plus affirmés : campagnes de communication agressives, mises en cause, « name and shame », mais aussi représailles et fuites. La quasi-fuite des données personnelles de 305 agents du renseignement militaire russe ressemble à la première salve d’une nouvelle phase des hostilités cyber. Une phase dans laquelle les coups sont échangés, pas seulement encaissés. Cette évolution vise en partie à contenir la Russie, et en partie à décourager d’autres puissances d’adopter et d’imiter trop avidement le savoir-faire cyber russe.

C’est ainsi que les jours du cyber-espionnage discret semblent se dissiper, et que la plupart des acteurs du cyber – Russie comprise – pourrait le regretter plus rapidement qu’ils ne le pensent.

Par : Nicu POPESCU

Source : European Council on Foreign Relations